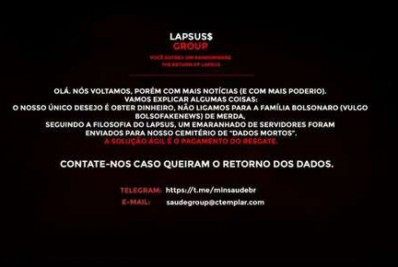

Após Ministério da Saúde, grupo hacker invade site do MEC e xinga BolsonaroReprodução

O diagnóstico do GSI é de que o "acesso remoto de colaboradores" contribuiu para a ampliação do ataque cibernético. O primeiro alerta pós-ataque foi publicado no sábado e atualizado na noite desta segunda-feira, 13.

De acordo com o GSI, foram "observadas diversas ações maliciosas em ambientes de Cloud, como intrusões, defacement (alteração da aparência e conteúdo de um site) e exclusão de dados, dentre outras".

Por meio do Centro de Prevenção, Tratamento e Resposta a Incidentes Cibernéticos de Governo (CTIR), o órgão recomendou no Alerta 08/2021 o bloqueio imediato de senhas de servidores e colaboradores que estejam afastados (férias, licenças, demissão, etc) e usuários com inatividade superior a três meses, fazer "imediatamente" uma campanha para implementação de senhas fortes e impedir o reuso de senhas.

Um trecho do alerta 09/2021, o segundo publicado ontem, revela o que a equipe de segurança cibernética do governo tem feito para apurar os ataques de hackers. O GSI sugeriu alguns procedimentos para a identificação de "ações e artefatos maliciosos", como buscar indícios de roubo de de dados, tentar identificar IPs suspeitos na rede e analisar os registros (logs) de acessos administrativos. Ao identificar a ação, afirma o GSI, deve-se observar "boas práticas para contenção de danos", como fazer configurações "a partir de uma máquina recém instalada e atualizada, para que se evite a utilização de uma máquina já infectada".

O Ministério da Saúde é o órgão do governo que mais sofreu com os ataques cibernéticos que começaram na madrugada de sexta-feira, 10. A Polícia Federal abriu um inquérito para apurar o caso. Na ocasião, a invasão atingiu o sistema da Saúde que marca cirurgias e agenda transplantes, além do ConecteSUS que guarda os registros de imunização. Os dados sobre a vacinação ainda não voltaram ao ar.

Depois do primeiro ataque, o Ministério da Saúde foi alvo de hackers novamente. A princípio, a pasta negou o que havia ocorrido, mas o ministro da Saúde, Marcelo Queiroga, confirmou que o portal havia sofrido uma nova ação entre o domingo, 12, e a segunda.

"Houve esse outro ataque. Infelizmente somos vítimas dessas figuras que têm, de maneira criminosa, invadido sistemas", declarou o ministro. "Tentado invadir. Eles não conseguem invadir, mas tumultuam, atrapalham", completou.

A invasão dos hackers adiou uma medida que seria implementada pelo governo federal para evitar a disseminação da variante Ômicron, do novo coronavírus: a exigência de quarentena de 5 dias para quem chegasse ao Brasil em comprovante de vacinação. o governo havia decidido, na semana passada, exigir uma quarentena de cinco dias a quem chegasse ao Brasil sem vacinação. A medida entraria em vigor no sábado, mas foi adiada após o ataque hacker ao sistema do Ministério da Saúde. A pasta decidiu padronizar as regras e não aplicá-las só a estrangeiros por uma questão de "isonomia".

A portaria começaria a valer no próximo sábado, 18, mas ficou em suspenso após o ministro Luís Roberto Barroso, do Supremo Tribunal Federal, decidir pela exigência do passaporte da vacina para viajantes que cheguem ao País. O presidente Jair Bolsonaro (PL), que está em pré-campanha para reeleição em 2022, é contrário à exigência de um passaporte sanitário, medida também contestada por sua base. Ainda assim, o Ministério da Casa Civil afirmou que elaboraria uma portaria "adequada" à decisão do STF. As normas ainda não foram estabelecidas pelo governo, mas a Agência de Vigilância Sanitária (Anvisa) iniciou ontem a cobrança do passaporte da vacina nos aeroportos do Brasil após decisão do ministro do Supremo.

Veja algumas recomendações do GSI para os Ministérios:

- bloquear imediatamente senhas de servidores e colaboradores que estejam afastados (férias, licenças, demissão, etc) e usuários com inatividade superior à 3 meses;

- exigir Multi-Fator de Autenticação para todos os administradores do sistema em nuvem;

- utilizar a política de privilégios mínimos a todos os usuários que ainda não utilizem MFA, independente de sua função;

- realizar imediatamente campanha para implementação de senhas fortes;

- impedir o reuso de senhas;

- controlar configurações de acesso a metadados em ambiente de nuvem;

- reavaliar a política de backup, estabelecendo segregação (air gap) e procedimentos de restauração; e

- emitir documento formal ao fornecedor do serviço em nuvem solicitando a mudança de sua senha mestra e implementação de camadas adicionais de segurança que mitiguem o risco de uso desta senha de alto privilégio para ações maliciosas.

Os comentários não representam a opinião do jornal e são de responsabilidade do autor.